セッションIDは、Webアプリケーションにおけるユーザ識別の根幹をなす情報です。これが容易に推測できるような設定になっている場合、攻撃者によってセッションを乗っ取られる「セッションハイジャック」のリスクが著しく高まります。本記事では、推測されやすいセッションIDの典型的な例と、攻撃者の視点から見た具体的な攻撃手法、さらにそれに対する防御策について解説します。

セッションIDが連番になっている

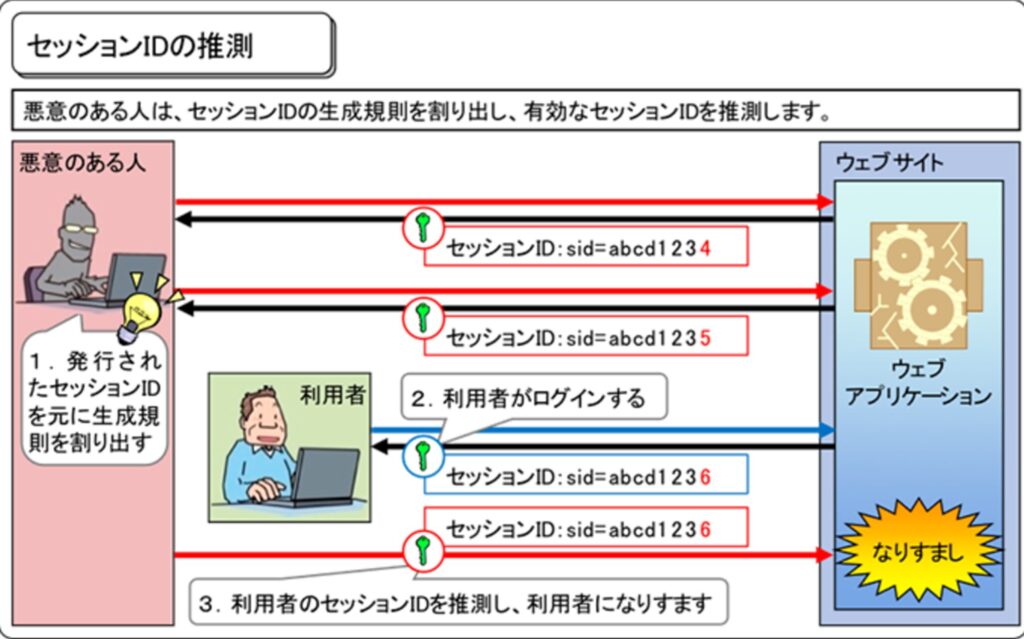

攻撃者による攻撃方針の一例

例えばセッションIDが単純な連番(例:1001、1002、1003)である場合、攻撃者は容易に他人のセッションIDを推測できます。このような設定は個人情報漏洩や不正利用につながる可能性があります。

また自身でセッションを開始し、割り当てられたセッションIDを確認することでセッションIDの生成規則を推測して、他ユーザのセッションを不正に取得しようと試みることも出来ます。

引用元:IPA情報処理推進機構 「安全なウェブサービスサイトの作り方」

引用元URL:https://www.ipa.go.jp/security/vuln/websecurity/session-management.html

対応策

- セッションID生成を自作したことで本脆弱性が発生することが多いため、自作せずにWebアプリケーション開発ツールが備えるセッション管理機構を利用する

- セッションIDは暗号学的に安全な乱数生成器で生成する

- セッションIDの長さを十分に確保し、推測困難にする

ユーザIDをもとにしてセッションIDを構成している

攻撃者による攻撃方針の一例

一部のシステムでは、セッションIDにユーザIDやユーザ名などを組み込む実装が見られます。この場合、セッションハイジャックが現実的な脅威となります。

例えば、ユーザIDが「user1001」のようなパターンであるとわかれば、攻撃者は「user1002」「user1003」などといったセッションIDのパターンを構築し、アクセスを試みることができます。これにより、認証をバイパスできる可能性があります。

対応策

- セッションID生成を自作したことで本脆弱性が発生することが多いため、自作せずにWebアプリケーション開発ツールが備えるセッション管理機構を利用する

- セッションIDにユーザ固有情報を含めず、完全にランダムなセッションIDを生成する

おわりに

セッションIDの適切な設計は、Webアプリケーションのセキュリティに直結します。単純な連番やユーザ情報を含んだセッションIDは、攻撃者にとって格好のターゲットとなるため、十分な注意と対策が求められます。この記事を通じて、設定の見直しとセキュリティ強化を図っていただければ幸いです。

参考文献

・徳丸浩 「安全なWebアプリケーションの作り方 脆弱性が生まれる原理と対策の実践」,2018年6月28日

・IPA情報処理推進機構 「安全なウェブサービスサイトの作り方」

https://www.ipa.go.jp/security/vuln/websecurity/index.html

コメント